MFA avec un token physique OATH

La consolidation de la protection tant dans le secteur professionnel que dans la sphère privée s’oriente de plus en plus vers la mise en œuvre de solutions d’authentification multifacteur (MFA). Bien que les alternatives sans mot de passe telles que MS Authenticator, FIDO2, etc., soient favorisées, AzureAD offre également le support pour d’autres formes de MFA, y compris les tokens physiques (TOTP OATH). Ce mode d’authentification s’appuie sur une combinaison d’un mot de passe et d’un deuxième facteur, qui dans ce cas, est un code à six chiffres produit par un token.

De nombreux producteurs de tokens sont présents sur le marché et j’ai personnellement opté pour les produits de la société Token2, accessible via le site internet Token2, qui propose une plateforme de vente en ligne.

Le token spécifique utilisé est le Token OTPC-N classic TOTP Display card. De plus, son design sous forme de carte de crédit est pratique, car il peut aisément se ranger dans un portefeuille.

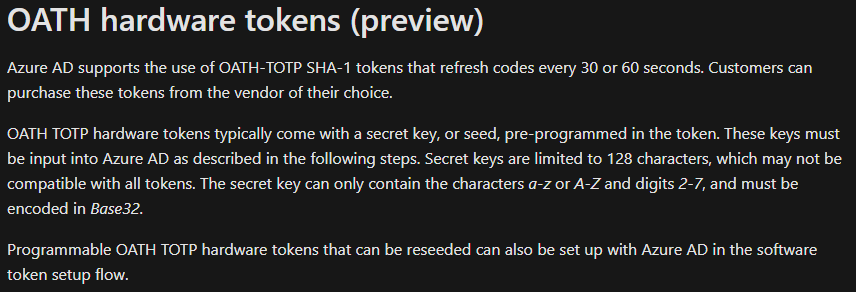

La fonction OATH Hardware Tokens est actuellement disponible en version preview publique. Cette situation est similaire à d’autres options d’authentification offertes par AzureAD, que j’emploie régulièrement. Cela implique que, bien que Microsoft assure la prise en charge de cette fonctionnalité, le niveau d’engagement en terme de service est réduit.

Preview Terms Of Use | Microsoft Azure

Prérequis

Côté AzureAD, les prérequis sont plutôt standards et simples :

- OATH TOTP

- SHA-1

- Tokens that refresh codes every 30 or 60 seconds

- Secret keys are limited to 128 characters

- Secret key can only contain the characters a-z or A-Z and digits 2-7

- Encoded in Base32

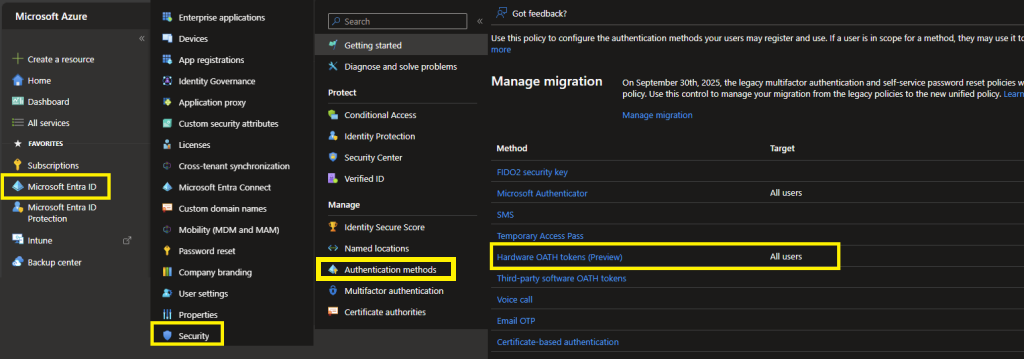

Avant de commencer la procédure d’inscription des tokens, vous devez mettre à jour votre stratégie d’authentification. Rendez-vous sur Azure dans la section « Authentification méthode » et mettez la valeur Hardware OATH tokens à All Users.

Cela permettra à vos utilisateurs de bénéficier d’un Hardware OATH tokens.

Inscription depuis l’interface administrateur

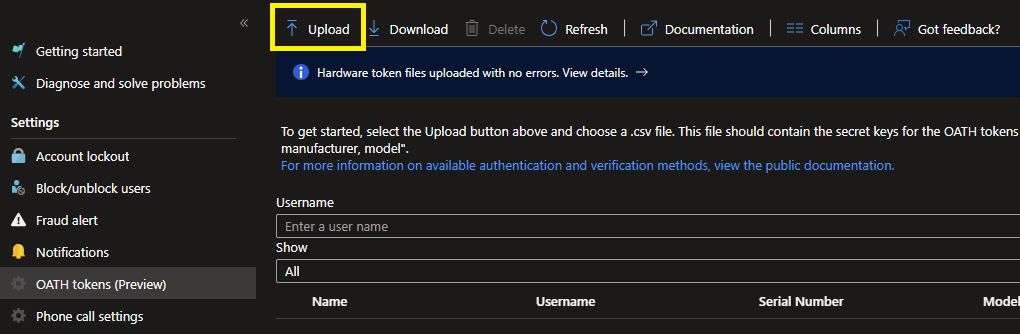

L’enrollment /attribution d’un token à un utilisateur est réalisé depuis la console Microsoft Entra.

La documentation Microsoft ci-dessous décrit la mécanique d’import :

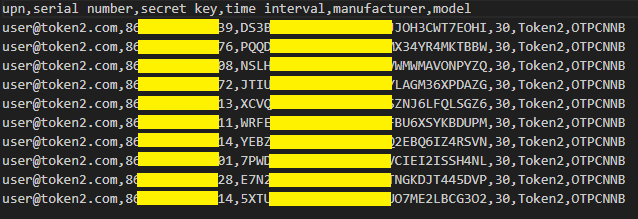

L’importation dans AAD se fait grâce à l’utilisation d’un fichier CSV, lequel contient les détails du token ainsi que son attribution. Ce fichier d’import doit suivre un format bien déterminé.

upn,serial number,secret key,time interval,manufacturer,model Helga@contoso.com,1234567,2234567abcdef1234567abcdef,60,Contoso,HardwareKey

Nous allons maintenant créer le fichier CSV avec les informations demandées à savoir :

- UPN ;

- Serial number ;

- Secret key ;

- Time interval ;

- Manufacturer;

- Model.

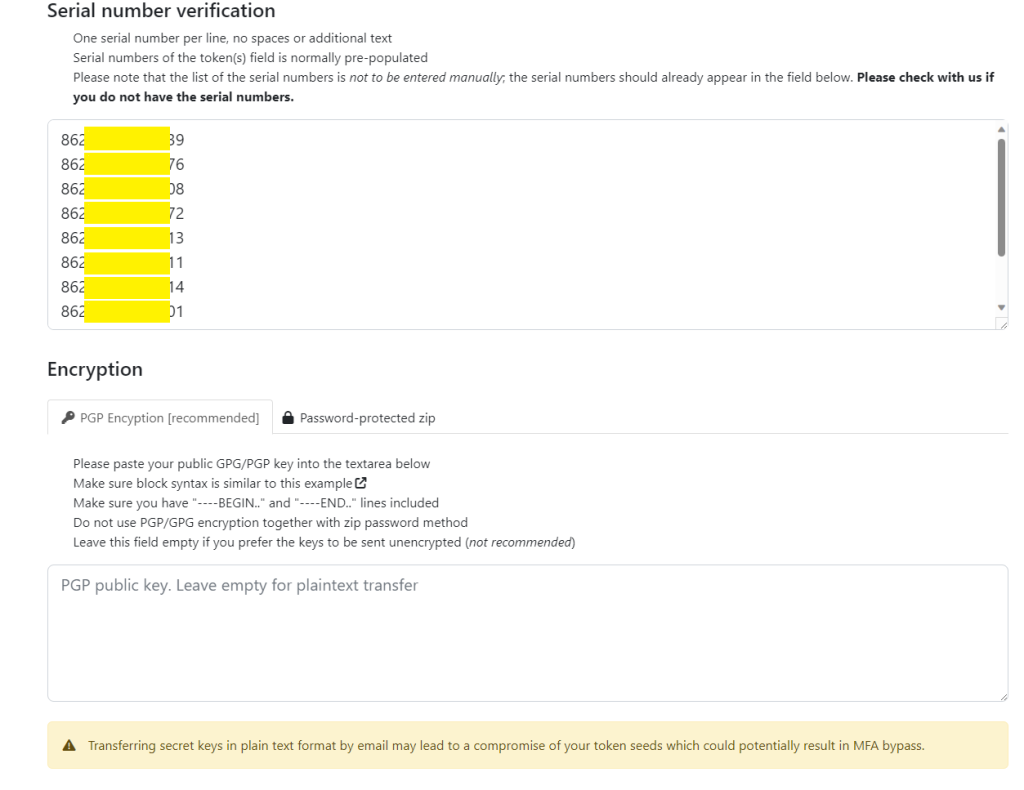

Remplissez le formulaire que vous propose Token2 et vous pourrez obtenir votre CSV.

Une fois en possession de votre CSV, vous pouvez le compléter

Il ne vous reste plus qu’à mettre les emails de vos collaborateurs à la place des mails génériques user@token2.com

Maintenant que le fichier d’import est prêt, retournons sur la console AzureAD où nous pourrons uploader celui-ci.

Dès que l’import est lancé, il est possible de suivre celui-ci en cliquant sur le lien “Hardware token files uploaded with no errors. View details”.

Après quelques secondes, l’import est terminé.

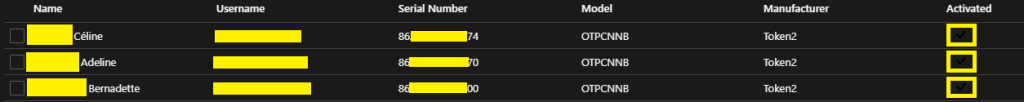

Pour finir, il faut activer le token en cliquant sur le lien “Activate” qui se trouve à la fin de la ligne et saisir l’OTP affiché sur le token.

A ce stade, le token est configuré et l’utilisateur peut désormais se connecter avec son Token.