Configuration du « Forced Tunneling ».

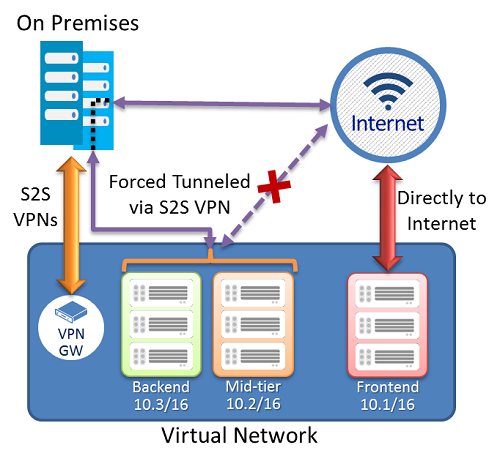

Le tunneling forcé vous permet de rediriger ou de « forcer » tout le trafic Internet vers votre Site-to-Site VPN. Afin que vous compreniez mieux les enjeux voici un schéma mettant en lumière l’objectif de ce tuto.

Il y a quelques semaines, j’ai participé à un projet de cloud hybride qui nécessitait que tous les trafics sortants générés sur Azure devaient être routés vers notre datacenter pour le filtrage. C’est là que le tunneling forcé d’Azure entre en jeu.

Le tunneling forcé est relativement simple à mettre en place. Fondamentalement, il suffit de créer une table de routage à l’aide du service de tables de routage et d’attacher la table de routage au sous-réseau auquel vous souhaitez forcer le trafic, et c’est tout!

Je vais vous montrer les manipulations à réaliser grâce à l’interface graphique et PowerShell.

Scénario

Dans un premier temps, vous devez établir une connexion VPN « Site 2 Site » entre votre Datacenter et Microsoft Azure. Une fois celle-ci configurée et établie, nous allons voir comment forcer le trafic sortant, généré de vos VM vers le firewall Stormshield en place sur site. En d’autres termes, les VM Azure pourront accéder à Internet uniquement via le firewall sur site.

C’est parti !

En supposant que vous ayez déjà créé toutes les ressources telles que les Vnets, sous-réseaux, VM dans le sous-réseau, et votre connexion VPN « fonctionnelle », nous allons construire ensemble votre forced Tennuling, en créant une table de routage.

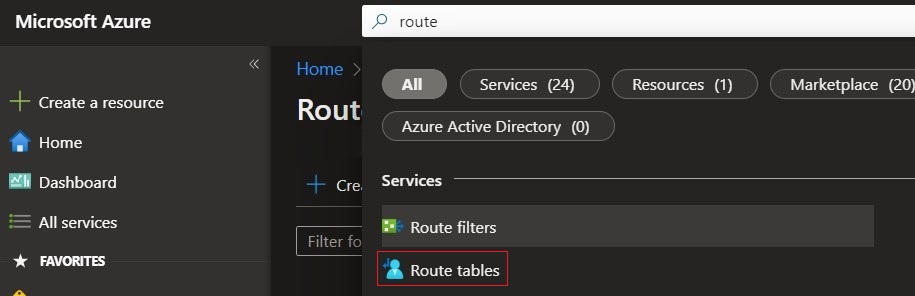

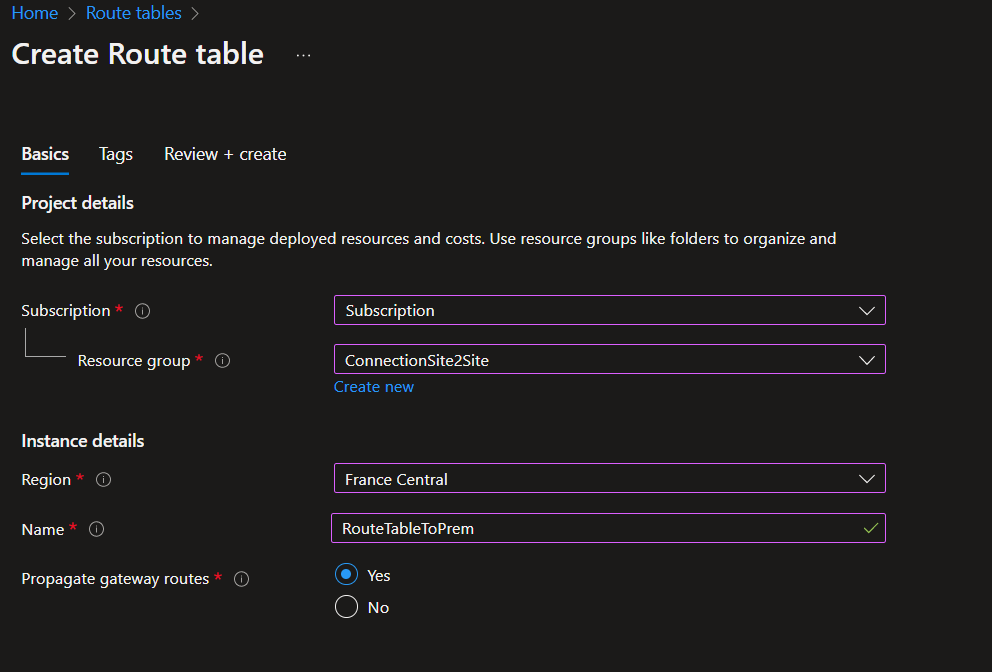

Allons dans « Route Tables » et créons notre table de routage:

Une fois terminé, cliquez sur la table de routage, cliquez sur « Routes » et « Add » pour créer votre itinéraire.

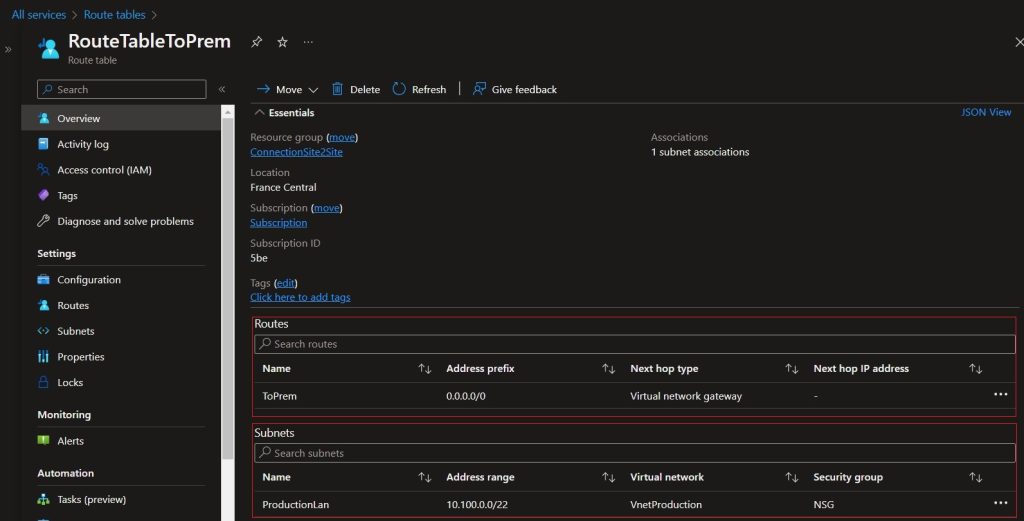

Ici, nous définissons simplement OÙ le trafic doit être acheminé et QUEL est le « Next Hop ». Dans la configuration, j’ai défini que TOUT le trafic sera acheminé vers le Virtual Network Gateway, qui est notre passerelle VPN.

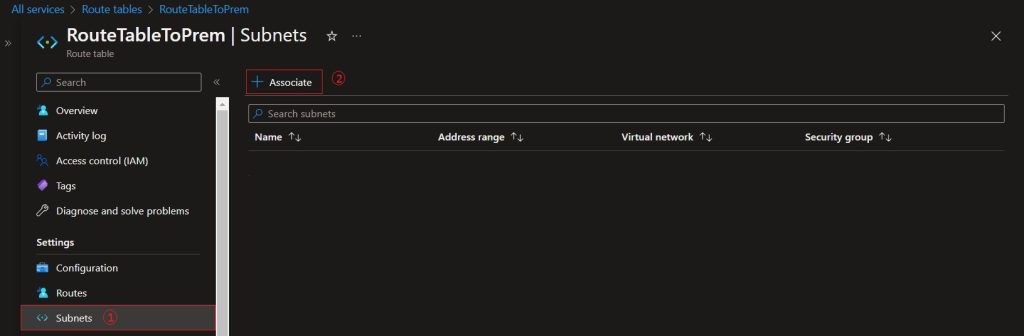

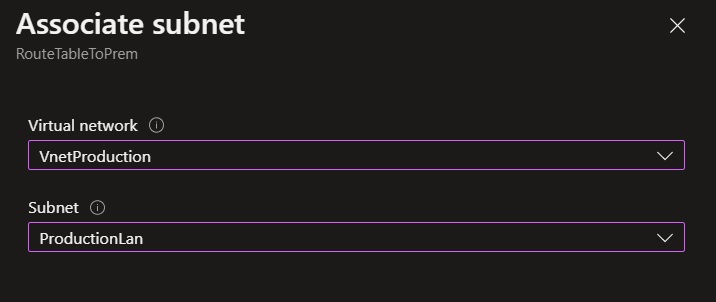

Ensuite, nous allons associer le sous-réseau à la route que nous venons de créer. Cela signifie que tous le trafic généré dans le sous-réseau sera redirigé vers le VPN.

Voici ce que vous devriez obtenir :

Pour finir, voici la dernière étape : elle doit être réalisée en PowerShell et non par l’interface graphique.

Install-Module -Name Az.Accounts Connect-AzAccount Select-AzSubscription -SubscriptionName "Subscription" $LocalGateway = Get-AzLocalNetworkGateway -Name “LocalNetWorkGateway” -ResourceGroupName “ConnectionSite2Site” $VirtualGateway = Get-AzVirtualNetworkGateway -Name “VirtualNetworkGateway” -ResourceGroupName “ConnectionSite2Site” Set-AzVirtualNetworkGatewayDefaultSite -GatewayDefaultSite $LocalGateway -VirtualNetworkGateway $VirtualGateway

Ce que le script vous permet c’est d’obtenir vos informations de passerelle de votre réseau virtuel et de votre passerelle de réseau local. L’applet de commande Set-AzVirtualNetworkGatewayDefaultSite affecte un site par défaut de tunneling forcé à votre passerelle de réseau virtuel basé sur les informations acquises précédemment.

Enfin, vérifiez la connexion à partir de vos machines virtuelles Azure. Si tout est configuré correctement, votre machine virtuelle accédera à Internet via votre firewall ! Chez moi tout est fonctionnel.

Merci d’avoir suivi ce tuto.